Esploso definitivamente nel 2020 falcidiato dal Covid, il ransomware è sempre più una seria minaccia: ecco tutto ciò che devi sapere sul malware di crittografia dei file e su come funziona.

Definizione di ransomware

Il ransomware è una forma di malware che crittografa i file di un utente.

L’aggressore richiede un riscatto alla malcapitata vittima per ripristinare l’accesso ai dati in seguito all’avvenuto pagamento.

Agli utenti vengono date le istruzioni per pagare una tariffa che gli permetta di ottenere la chiave di decrittazione.

I costi possono variare da poche centinaia a migliaia di dollari, pagabili ai cybercriminali in Bitcoin.

Il fenomeno del cyber-riscatto è esploso definitivamente nel 2020 falcidiato dal Covid: di fatto, oggi è sempre più importante sapere come difendere la tua identità digitale dagli hacker.

Come funziona il ransomware

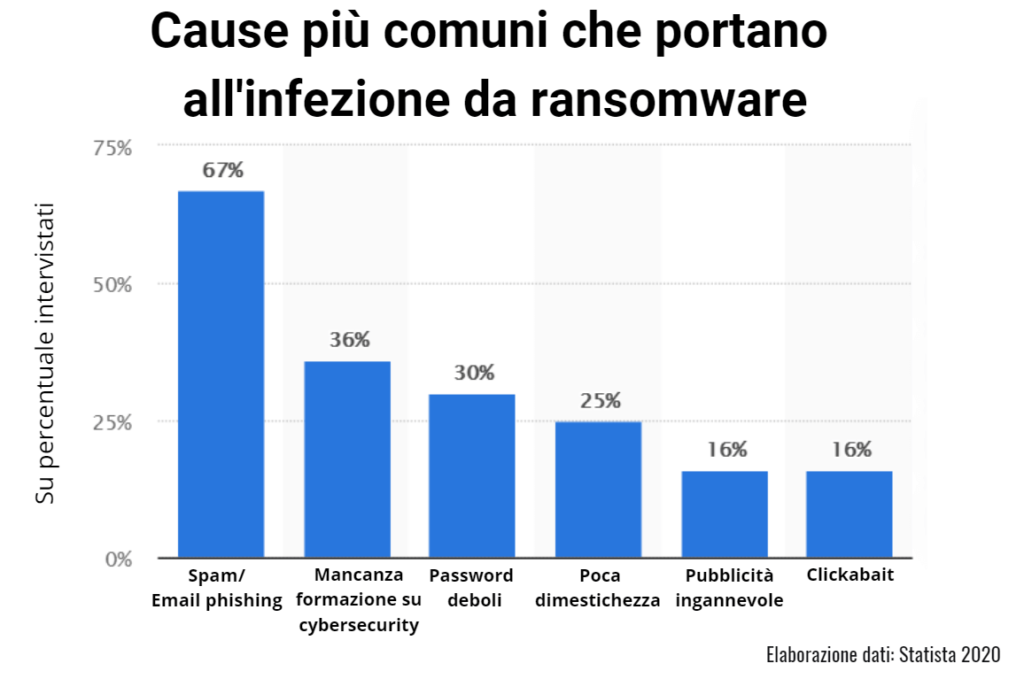

Esistono diversi vettori che il ransomware può utilizzare per accedere a un computer.

Uno dei sistemi più comuni è lo spam phishing.

Si tratta di allegati che arrivano alla vittima in un’email, mascherati da file di cui dovrebbero fidarsi; una volta scaricati e aperti, possono assumere il controllo del computer della vittima, soprattutto se dispongono di strumenti di ingegneria sociale incorporati che inducono gli utenti a consentire l’accesso amministrativo.

Alcune altre forme più aggressive di ransomware, come NotPetya, sfruttano le falle di sicurezza per infettare i computer senza dover ingannare gli utenti.

Sono diverse le azioni che il malware potrebbe compiere una volta preso il controllo del computer della vittima, ma quella più comune è crittografare alcuni o tutti i file dell’utente.

Il problema maggiore è che, alla fine del processo, i file non possono essere decriptati senza una chiave matematica conosciuta solo dall’aggressore.

All’utente viene presentato un messaggio che spiega che i suoi file ora sono inaccessibili e verranno decriptati soltanto se invierà all’hacker la somma di Bitcoin richiesta (e non tracciabile).

In alcune forme di malware, capita che l’aggressore affermi di essere parte delle forze dell’ordine e che si sta intervenendo sul computer della vittima a causa della presenza di materiale pornografico o software pirata; a questo punto chiede il pagamento di una “multa”, forse per rendere la vittima meno propensa a segnalare l’attacco alle autorità.

Ma la maggior parte degli attacchi, di cui puoi trovare ampiamente nota nel Dark Web, non si preoccupa di inscenare questa finzione.

Esiste anche una variante, chiamata leakware o doxware, in cui l’aggressore minaccia di pubblicizzare dati sensibili presenti sul disco rigido della vittima a meno che non venga pagato un riscatto.

Di fatto, poiché la ricerca e l’estrazione di tali informazioni richiederebbe delle complicazioni per gli aggressori, il ransomware crittografico è di gran lunga il tipo più comune.

Chi può essere bersaglio del ransomware?

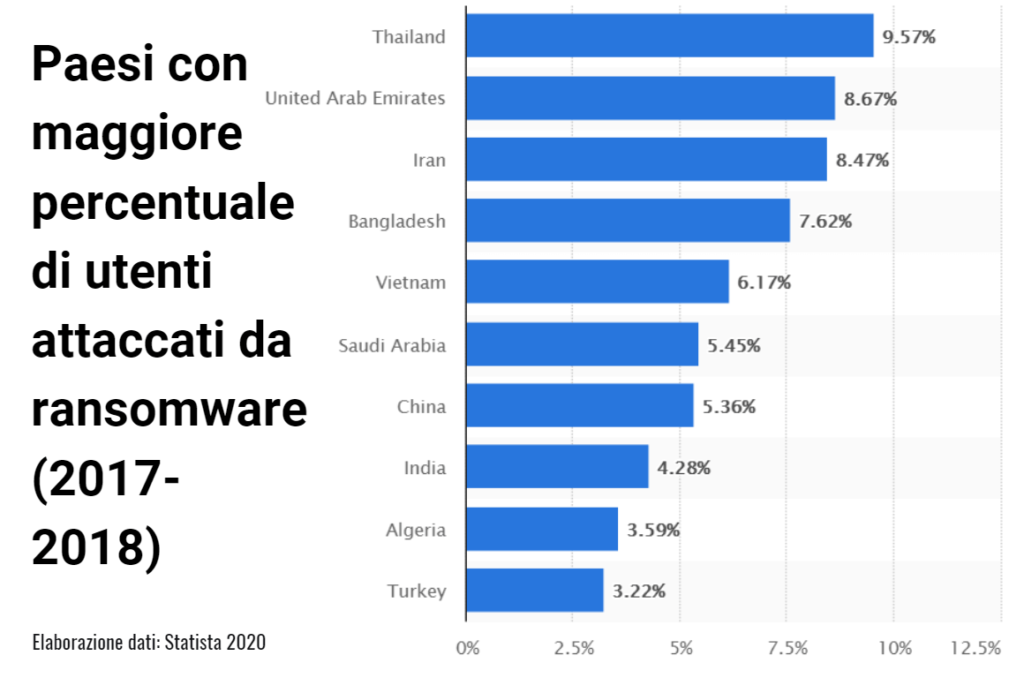

Esistono diversi modi in cui gli aggressori scelgono le organizzazioni da attaccare con il ransomware.

A volte è una questione di opportunità: ad esempio, gli aggressori potrebbero prendere di mira le università perché tendono ad avere team di sicurezza più ridotti e, allo stesso tempo, hanno una base di utenti molto ampia e che condivide molti file, il che rende più facile penetrare le loro difese.

D’altra parte, alcune organizzazioni sono obiettivi allettanti perché sembrano più propensi a pagare rapidamente un riscatto.

Le agenzie governative, per esempio, o le strutture mediche spesso necessitano di un accesso immediato ai propri file.

Gli studi legali e altre organizzazioni con dati sensibili potrebbero essere disposti a pagare per mantenere private le notizie di un caso giudiziario.

In questo caso, tali organizzazioni potrebbero essere particolarmente sensibili agli attacchi di leakware.

Ma non sentirti al sicuro solo perché non rientri in queste categorie.

Come purtroppo abbiamo notato, alcuni ransomware si diffondono su Internet in maniera automatica e indiscriminata.

Come prevenire il ransomware

Ci sono una serie di misure difensive che puoi adottare per prevenire l’attacco da ransomware.

Si tratta, in realtà di buone pratiche riguardo alla sicurezza in generale:

- Mantieni il tuo sistema operativo aggiornato per assicurarti di avere meno vulnerabilità da sfruttare.

- Non installare software concedendogli privilegi amministrativi a meno che tu non sappia esattamente cosa siano e cosa fanno.

- Installa un software antivirus (che rileva i programmi dannosi come il ransomware non appena arrivano) e il software nella whitelist (che impedisce in primo luogo l’esecuzione di applicazioni non autorizzate).

- E, naturalmente, esegui il backup dei file frequentemente e in maniera automatica! Questo non fermerà un attacco malware, ma può renderne il danno molto meno significativo.

Rimozione del ransomware

Se il tuo computer è stato infettato da ransomware, dovrai riprendere il controllo dell’apparecchio.

Nel caso di Windows 10, i passaggi importanti sono:

- riavvia Windows 10 in modalità provvisoria,

- installa il software antimalware,

- scansiona il sistema per trovare il programma ransomware,

- ripristina il computer a uno stato precedente.

Ma ecco una cosa importante da tenere a mente: eseguire questi passaggi può farti rimuovere il malware dal tuo computer e ripristinarlo sotto il tuo controllo, ma non decodificherà i tuoi file.

Questi sono ormai diventati illeggibili e, se il malware è sofisticato, sarà matematicamente impossibile per chiunque decrittarli senza avere accesso alla chiave che ha dell’aggressore.

Infatti, rimuovendo il malware, ti sei precluso la possibilità di ripristinare i tuoi file pagando agli aggressori il riscatto che hanno chiesto.

Dati sul ransomware

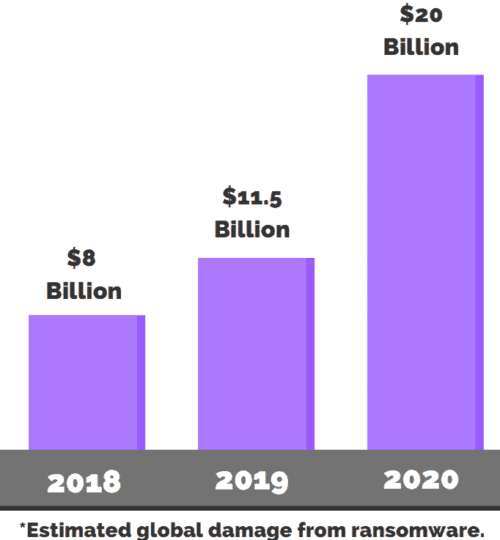

Dietro al ransomware c’è un grande giro di affari.

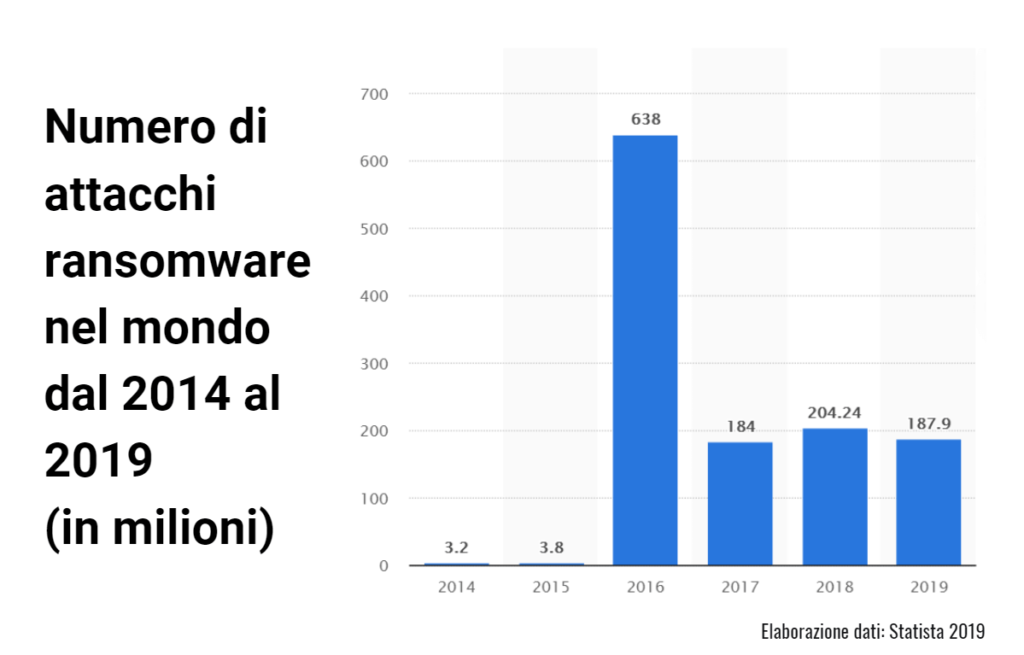

Si spendono molti soldi nel ransomware e il mercato si è espanso rapidamente dall’inizio del decennio.

Nel 2017, il ransomware ha provocato perdite per 5 miliardi di dollari, sia in termini di riscatti pagati che di spese e tempo perso per riprendersi dagli attacchi, 15 volte in più rispetto al 2015.

Nel primo trimestre del 2018, un tipo di software ransomware, SamSam, ha raccolto da solo 1 milione di dollari di riscatto.

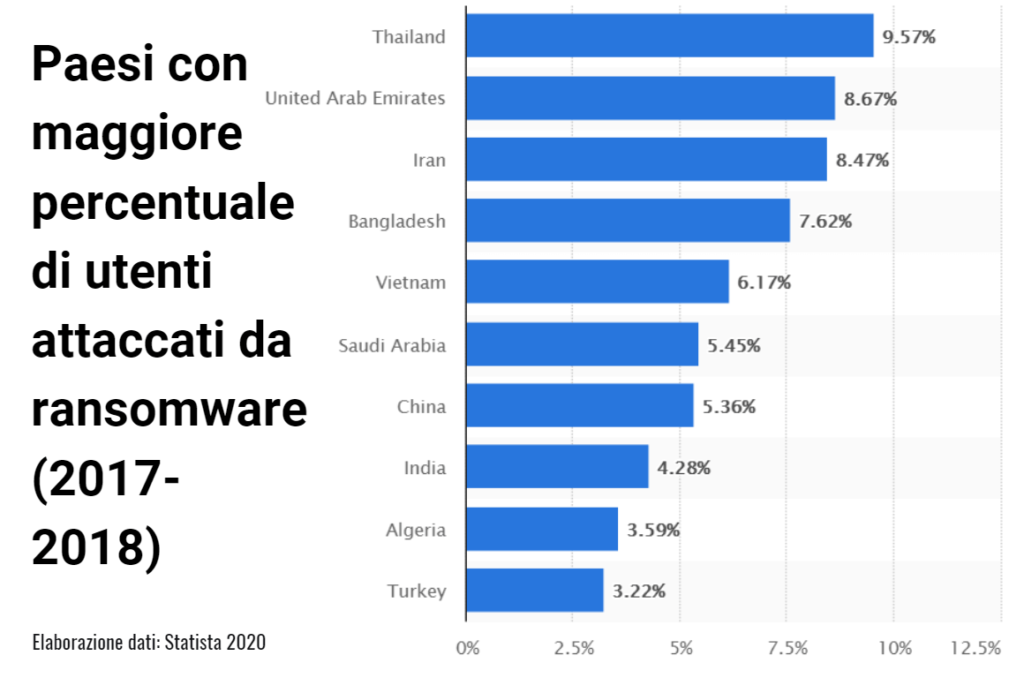

Alcuni mercati sono particolarmente allettanti per gli attacchi ransomware poiché più inclini al pagamento immediato del riscatto.

Come detto anche sopra, molti attacchi ransomware di alto profilo si sono verificati negli ospedali o in altre organizzazioni mediche: gli aggressori sanno che, con le vite letteralmente in bilico, è più probabile che queste aziende paghino subito un riscatto relativamente basso per risolvere il problema.

Si stima che il 45% degli attacchi ransomware prenda di mira le organizzazioni sanitarie e, al contrario, che l’85% delle infezioni da malware nelle organizzazioni sanitarie siano ransomware.

Un altro settore allettante?

Quello dei servizi finanziari: si stima che, nel 2017, il 90% delle istituzioni finanziarie sia stato preso di mira da un attacco ransomware.

Devi considerare che il tuo software anti-malware non necessariamente sarà sufficiente a proteggerti.

Il ransomware, infatti, viene costantemente riscritto e modificato dai suoi sviluppatori, quindi le sue firme spesso non vengono catturate dai tipici programmi antivirus.

D’altronde, ben il 75% delle aziende vittime di ransomware eseguiva una protezione degli endpoint aggiornata sulle macchine infette.

Il ransomware nel 2020?

Per capire di fronte a quale dramma ci troviamo basta guardare il trend delle perdite economiche provocate dagli attacchi ransomware negli ultimi anni: raddoppiati nel giro di un anno.

Dovresti pagare il riscatto?

Se il tuo sistema è stato infettato da un malware e hai perso dati vitali che non puoi ripristinare dal backup, dovresti pagare il riscatto?

Il teoria, la maggior parte delle forze dell’ordine ti esorta a non pagare gli aggressori ransomware, per evitare di incoraggiare gli hacker a creare più ransomware.

Detto questo, molte organizzazioni che si trovano colpite da malware smettono rapidamente di pensare in termini di “bene superiore” e iniziano a fare un’analisi costi-benefici, soppesando da un lato il prezzo del riscatto, dall’altro il valore dei dati crittografati.

Secondo una ricerca di Trend Micro, mentre il 66% delle aziende afferma che in linea di principio non pagherebbe mai un riscatto, in pratica il 65% paga effettivamente il riscatto quando viene colpito.

Gli aggressori ransomware mantengono i prezzi relativamente bassi, di solito tra i 700 e 1.300 dollari, un importo che le aziende possono permettersi di pagare con breve preavviso.

Alcuni malware particolarmente sofisticati sono in grado di rilevare il paese in cui è in esecuzione il computer infetto e, di conseguenza, adatteranno il riscatto in base all’economia di quella nazione, chiedendo di più alle aziende dei paesi ricchi e meno a quelle delle regioni più povere.

Spesso vengono offerti sconti per agire in fretta, in modo da incoraggiare le vittime a pagare velocemente prima di pensarci troppo.

In generale, il prezzo è impostato in modo che sia abbastanza alto da valere il tempo del criminale, ma abbastanza basso da essere più economico di quello che la vittima dovrebbe pagare per ripristinare il proprio computer o ricostruire i dati persi.

Considerando ciò, alcune aziende stanno iniziando a inserire la potenziale necessità di pagare il riscatto nei loro piani di sicurezza: ad esempio, alcune grandi aziende britanniche che non sono altrimenti coinvolte nella criptovaluta, tengono alcuni Bitcoin per far appositamente fronte al pagamento del riscatto.

Ci sono un paio di cose che devi tenere a mente, considerando che le persone con cui hai a che fare sono, ovviamente, criminali.

Innanzitutto, quello che sembra un ransomware potrebbe non aver effettivamente crittografato i tuoi dati: assicurati di non avere a che fare con il cosiddetto “scareware” prima di inviare denaro a qualcuno.

In secondo luogo, pagare gli aggressori non garantisce la restituzione dei file: a volte i criminali prendono semplicemente i soldi e scappano, e potrebbero non aver nemmeno integrato la funzionalità di decrittazione nel malware.

Ma qualsiasi malware di questo tipo si farà rapidamente una reputazione e non genererà entrate, quindi nella maggior parte dei casi – tra il 65 e il 70% delle volte, come stima Gary Sockrider, principale tecnologo della sicurezza di Arbor Networks – i criminali si palesano e i tuoi dati vengono ripristinati.

Esempi di ransomware

Sebbene il ransomware sia tecnicamente in circolazione dagli anni ’90, è decollato solo negli ultimi cinque anni circa, in gran parte a causa della disponibilità di metodi di pagamento non rintracciabili come Bitcoin.

Alcuni dei peggiori criminali sono stati:

- CryptoLocker, un attacco del 2013, ha inaugurato la moderna era del ransomware e ha infettato fino a 500.000 macchine al suo apice.

- TeslaCrypt ha preso di mira i file di gioco e ha visto miglioramenti costanti durante il suo regno del terrore.

- SimpleLocker è stato il primo attacco ransomware diffuso diretto ai dispositivi mobili.

- WannaCry si è diffuso in modo autonomo da computer a computer utilizzando EternalBlue, un exploit sviluppato dalla NSA e poi rubato dagli hacker.

- NotPetya anche ha utilizzato EternalBlue e potrebbe aver fatto parte di un attacco informatico diretto dalla Russia contro l’Ucraina.

- Locky ha iniziato a diffondersi nel 2016 ed era “simile nella sua modalità di attacco al famigerato software bancario Dridex”. Una variante, Osiris, è stata diffusa tramite campagne di phishing.

- Leatherlocker è stato scoperto per la prima volta nel 2017 in due applicazioni Android: Booster & Cleaner e Wallpaper Blur HD. Invece di crittografare i file, blocca la schermata iniziale per impedire l’accesso ai dati.

- Wysiwye, anch’esso scoperto nel 2017, scansiona il Web alla ricerca di server RDP (Remote Desktop Protocol) aperti. Quindi cerca di rubare le credenziali RDP per diffondersi nella rete.

- Cerber si è rivelato molto efficace quando è apparso per la prima volta nel 2016, raccogliendo 200.000 dollari nel luglio di quell’anno. Ha sfruttato una vulnerabilità di Microsoft per infettare le reti.

- BadRabbit si è diffuso tra le società di media in Europa orientale e in Asia nel 2017.

- SamSam esiste dal 2015 e si rivolge principalmente alle organizzazioni sanitarie.

- Ryuk è apparso per la prima volta nel 2018 e viene utilizzato in attacchi mirati contro organizzazioni vulnerabili come gli ospedali. Viene spesso utilizzato in combinazione con altri malware come TrickBot.

- Maze è un gruppo ransomware relativamente nuovo noto per il rilascio al pubblico di dati rubati se la vittima non paga per decrittarli.

- RobbinHood è un’altra variante EternalBlue che ha messo in ginocchio la città di Baltimora, nel Maryland, nel 2019.

- GandCrab potrebbe essere il ransomware più redditizio di sempre. I suoi sviluppatori, che hanno venduto il programma ai criminali informatici, rivendicano più di 2 miliardi di dollari di risarcimenti alle vittime a partire da luglio 2019.

- Sodinokibi prende di mira i sistemi Microsoft Windows e crittografa tutti i file tranne i file di configurazione. È correlato a GandCrab.

- Thanos è il più recente ransomware in questo elenco, scoperto nel gennaio 2020. Viene venduto come “ransomware as a service”, è il primo ad utilizzare la tecnica RIPlace, che può aggirare la maggior parte dei metodi anti-ransomware.

Questo elenco si allungherà.

Segui i suggerimenti di HelpRansomware.com per proteggerti.